使用 TDE 透明加密实现服务器配置与审计数据的加密存储

摘要:安当TDE提供独立于数据库的通用透明数据加密方案,解决开源/国产数据库原生加密缺失或不合规问题。该方案通过内核级加密代理(支持Linux/Windows/国产OS),在I/O层自动加解密文件,对应用完全透明。支持SM4国密算法,集中管理密钥,可加密数据库文件、配置文件和审计日志等,满足等保三级和密评要求。实施无需修改代码,通过挂载加密目录即可迁移数据,适配信创环境(麒麟/UOS/OpenEu

—— 无需数据库原生支持的通用透明数据加密方案

关键词:安当TDE、透明数据加密、自研加密客户端、配置文件加密、审计日志加密、信创、等保三级、国密SM4、驱动级加密

一、为什么需要独立于数据库的 TDE?

许多企业面临以下现实挑战:

- 使用的数据库(如开源 MySQL、PostgreSQL、MongoDB)不支持原生 TDE;

- 国产数据库(如达梦、人大金仓)虽有加密模块,但算法非国密、密钥管理不合规;

- 配置文件(

config.yaml)、审计日志(audit.log)以普通文件形式存储,无法被数据库 TDE 覆盖。

🔒 核心诉求:

- 一套方案同时加密数据库文件、配置文件、日志文件;

- 不修改应用代码,不依赖特定数据库版本;

- 强制使用国密算法,满足等保与密评要求。

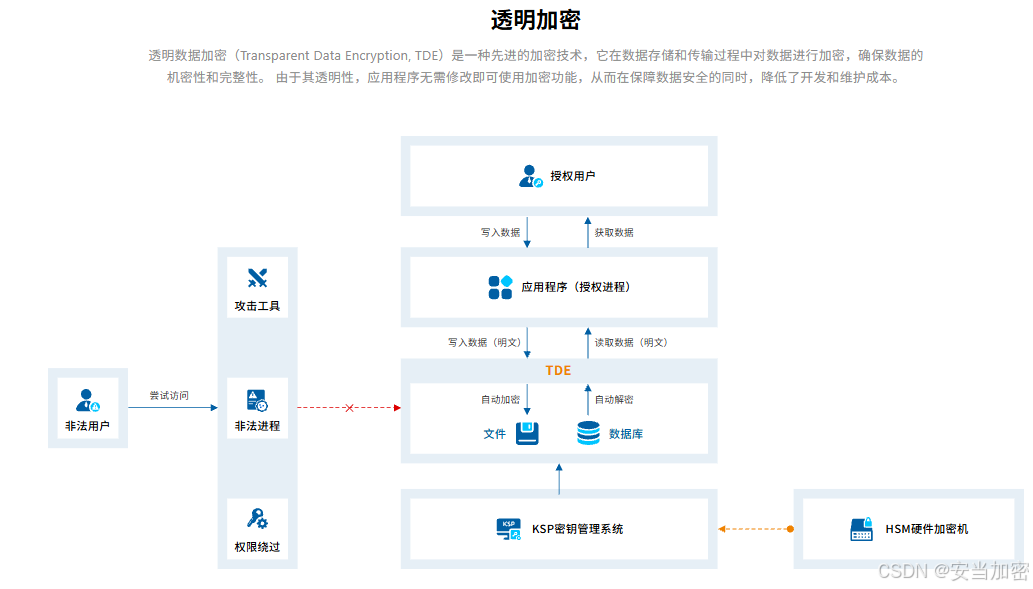

TDE透明加密 正是为此而生——它是一个操作系统内核级的加密代理,在文件写入磁盘前自动加密,读取时自动解密,对上层应用完全透明。

二、 TDE 透明加密的技术定位与架构

2.1 核心定位

- ✅ 独立软件:不依赖 Oracle TDE、SQL Server TDE、MySQL Enterprise TDE;

- ✅ 通用适配:适用于任何以文件形式存储的数据(包括但不限于数据库数据文件、WAL 日志、配置文件、审计日志);

- ✅ 驱动级实现:基于 Linux eBPF / Windows Minifilter / 国产 OS 内核模块,实现 I/O 层透明加解密。

2.2 整体架构

+---------------------+

| 应用程序 |

| (MySQL, App, Log Agent)|

+----------+----------+

↓

+---------------------+

| 文件系统 (ext4/xfs)|

+----------+----------+

↓

+---------------------+

| 安当 TDE 加密驱动 | ←─┐

| (内核模块 / eBPF 程序)| │

+----------+----------+ │

↓ │

+---------------------+ │

| 物理磁盘 / 存储卷 | │

+---------------------+ │

│

+---------------------+ │

| 安当 KMS | ←─┘

| (密钥管理服务) |

| - SM2/SM4 密钥生成 |

| - HSM/TCM 集成 |

+---------------------+

✅ 关键特性:

- 数据在写入磁盘前加密,读取后自动解密;

- 应用看到的是明文,磁盘上只有密文;

- 密钥由 KMS 统一管理,本地不留存明文密钥。

三、支持的数据类型(无需数据库配合)

TDE 透明加密可加密任何位于指定目录或挂载点下的文件,典型包括:

| 数据类型 | 文件示例 | 说明 |

|---|---|---|

| 数据库文件 | /var/lib/mysql/ibdata1, /opt/dmdbms/data/DAMENG/*.dbf |

包括数据文件、日志文件、undo 表空间 |

| 配置文件 | /etc/myapp/config.yaml, /home/app/.env |

含账号密码、API Key 等敏感信息 |

| 审计日志 | /var/log/audit/secure.log, /data/app/audit_20251224.log |

操作行为记录,需防泄露+防篡改 |

| 备份文件 | /backup/db_full_20251224.sql.gz |

防止备份介质丢失导致数据泄露 |

💡 优势:

即使数据库本身不支持加密(如社区版 MySQL),其数据文件仍可被 TDE 保护。

四、实施步骤(以麒麟 V10 + MySQL 社区版为例)

步骤1:部署 TDE透明加密 客户端

# 1. 安装 TDE(含内核模块)

sudo rpm -ivh andang-tde-3.2-kylinv10.x86_64.rpm

# 2. 配置 KMS 地址(密钥由安当 KMS 管理)

sudo cat > /etc/andang/tde.conf <<EOF

KMS_SERVER=https://kms.yourcompany.com:8443

ENCRYPTION_ALGORITHM=SM4

MOUNT_POINTS=/secure_data

EOF

# 3. 创建加密挂载目录

sudo mkdir -p /secure_data

# 4. 启动 TDE 服务(加载内核模块)

sudo systemctl enable --now andang-tde

🔐 密钥流程:

- TDE 客户端启动时向 KMS 申请 数据加密密钥(DEK);

- DEK 使用 SM2 公钥加密后缓存在内存;

- 所有文件 I/O 经内核模块拦截,用 DEK + SM4 加解密。

步骤2:迁移敏感数据至加密区域

示例:加密 MySQL 数据目录

# 1. 停止 MySQL

sudo systemctl stop mysqld

# 2. 将原数据目录移至 TDE 加密区

sudo mv /var/lib/mysql /secure_data/

# 3. 创建符号链接(保持路径不变,应用无感知)

sudo ln -s /secure_data/mysql /var/lib/mysql

# 4. 启动 MySQL

sudo systemctl start mysqld

✅ 效果:

- 应用仍访问

/var/lib/mysql,一切正常;- 实际数据存储于

/secure_data/mysql,磁盘上为 SM4 密文;- 即使磁盘被盗,也无法读取数据。

示例:加密审计日志目录

# 将日志目录指向加密区

sudo mkdir /secure_data/logs

sudo rm -rf /var/log/myapp

sudo ln -s /secure_data/logs /var/log/myapp

# 配置 logrotate 或 rsyslog 输出至此目录

步骤3:验证加密状态

# 查看 TDE 状态

sudo andang-tde status

# 输出示例:

# Mount Point: /secure_data

# Algorithm: SM4

# Status: Active

# Encrypted Files: 128

# 检查磁盘文件是否为密文

hexdump -C /secure_data/mysql/ibdata1 | head

# 输出为乱码(非明文 SQL 或 JSON)

五、信创环境深度适配

| 组件 | 适配能力 |

|---|---|

| 操作系统 | 麒麟 V10 / V10 SP1、统信 UOS、OpenEuler 22.03 |

| CPU 架构 | 鲲鹏(ARM64)、飞腾(ARM64)、兆芯(x86)、海光(x86) |

| 密码算法 | SM2(密钥交换)、SM3(完整性校验)、SM4(数据加密) |

| 硬件信任根 | 支持 TCM 2.0 芯片(如国民技术 N32G)、TPM 2.0 |

| 合规认证 | 符合 GM/T 0054-2018、等保2.0三级、密评要求 |

六、安全增强:防篡改与审计

仅加密不足以满足高合规场景, TDE 透明加密支持 WORM(Write Once Read Many)模式:

- 对审计日志目录启用 WORM;

- 文件一旦写入,禁止修改、删除、重命名;

- 结合 SM3 哈希链,确保日志完整性。

📜 等保价值:

满足《GB/T 22239-2019》中“审计记录应受到保护,防止未授权访问、修改或删除”的要求。

八、性能与兼容性

| 指标 | 数据 |

|---|---|

| CPU 开销 | ≤5%(SM4 硬件加速开启时 ≤2%) |

| I/O 延迟 | 增加 <0.5ms(NVMe SSD 环境) |

| 支持文件系统 | ext4、xfs、btrfs(Linux);NTFS(Windows) |

| 最大单文件 | 支持 TB 级数据库文件 |

⚙️ 优化建议:

- 在鲲鹏/飞腾平台启用 SM4 指令集加速;

- 避免对频繁小文件写入目录(如临时目录)启用 TDE。

九、总结:TDE 透明加密的核心价值

| 传统痛点 | TDE 解决方案 |

|---|---|

| 开源数据库无 TDE | ✅ 通用文件级加密,不限数据库类型 |

| 国产数据库加密不合规 | ✅ 强制 SM4 + KMS 集中管理 |

| 配置/日志无法加密 | ✅ 任意文件均可纳入加密范围 |

| 密钥分散、难审计 | ✅ 密钥由 KMS 统一管控,全生命周期可追溯 |

| 改造成本高 | ✅ 零代码修改,符号链接即可迁移 |

✅ 一句话总结:

TDE透明加密 让“静态数据加密”变得简单、统一、合规——无论数据来自何种应用、何种数据库,只要落盘,即被加密。

鲲鹏昇腾开发者社区是面向全社会开放的“联接全球计算开发者,聚合华为+生态”的社区,内容涵盖鲲鹏、昇腾资源,帮助开发者快速获取所需的知识、经验、软件、工具、算力,支撑开发者易学、好用、成功,成为核心开发者。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)